Das Konzept des hohlen Baumstamms habe ich 1992 im Landesamt für Datenverarbeitung und Statistik entwickelt, um Daten ohne Zugriff von Außen über Domänengrenzen – hier Kommunalverwaltung und Landesverwaltung – übertragen zu können. Grundgedanke dabei ist, dass niemand in das Netz des anderen eintritt, sondern der Datenaustausch über eine vermittelnde Instanz realisiert wird. Damit ähnelt das Vorgehen einem Waren- und Geldtausch über einen hohlen Baumstamm .

Stand: 08.03.2022

Zur Übersicht über alle Beiträge zur Wirtschaftsinformatik.

Konzept des hohlen Baumstamms

Um an Daten eines vernetzten Sensors (IoT – Internet der Dinge) zu gelangen, wählen viele den Weg, direkt auf den Sensor oder den am Sensor angeschlossenen Rechner zugreifen zu können. Dabei werden dann Kanäle durch Schutzeinrichtungen (Firewalls, oder z.B. die Fritzbox im heimischen Netz) geöffnet. Typisches Beispiel: Auf dem Balkon steht einen kleine Wetterstation, die Wetterstation hat einen Webserver an Bord, Auf der Fritzbox wird ein Port freigegeben und man lkann mit dem Smartphone von Außerhalb auf die Wetterstation zugreifen. Das ist ebenso wenig klug wie die Idee des Drogendealers, seine Kunden zu sich nach Hause einzuladen, damit sie bei ihm kaufen können. Die Polizei darf dann gleich mit hinein marschieren. Ebenso werden die Kunden den Drogendealer nicht zu sich nach Hause einladen wollen – was sollen denn die Nachbarn denken. ist die Idee, dass das IoT-Device direkt auf das auswertende Endgerät zugreifen kann, eine Einladung, das IoT-Device zu korrumpieren und ebenfalls auf das auswertende Endgerät zuzugreifen.

Der Ausweg: Es wird eine vermittelnde Instanz eingefügt. Im Falle des Drogendeals ist das ein im Wald versteckter Baumstamm, im Falle von IoT und Datenkommunikation (wie der o.g. Wetterstation) ist das ein vom Provider gut gesicherter Internet-Server (Abb. 1). Der Webserver (der hohle Baumstamm) dient dazu, Daten eines vernetzten Sensors zwischenzulagern.

Abb. 1: Ein Drogendealer (im Bild magenta gefärbt) legt die Ware in einen hohlen Baumstamm ab. Analogon: Ein IoT-Device legt (Mess-) Daten auf einem Server im Internet ab.

Nun können verschiedene Prozesse die hinterlegten Daten nutzen. Das kenn einen einfache Informationsabfrage mitels Smartphone sein, oder aber komplexe automatisch ablaufende Prozesse, die aus den Daten Schlüsse ziehen und wiederum Steuerungsdaten daraus generieren und zur Abholung bereitlegen (Abb. 2). Die Diskussion, ob das dann ein „Client“ oder ein „Server“ ist, ist uralt und soll hier nicht weitergeführt werden.

Abb. 2: Ein Kunde (im Bild grün gefärbt) holt das hinterlegte Paket ab und packt es aus. Als Dank legt der Kunde den vereinbarten Geldbetrag in den hohlen Baumstamm. Analogon: Mit dem Smartphone betrachtet der Kunde die hinterlegten Daten. Oder ein Serverprozess nutzt die Daten und verwendet sie weiter. Nach dem Prozess werden Quittierungs- oder Steuerungsdaten auf dem Server abgelegt.

Liegen etwas Steuerungsdaten bereit, kann wiederum ein IoT-Device die Daten abholen und dann entsprechend Geräte ein- oder Ausschalten (Abb. 3). Damit ließe sich dann z.B. ein internetgesteuerter Kühlschrank realisieren.

Abb. 3: Ein Dealer holt sich seine Bezahlung. Damit kann er nun weitere Ware fertigen oder einkaufen. Anologon: Ein Iot-Device holt sich die Reaktion auf die Messdaten vom Internetserver ab und steuert damit z.B. ein Gerät.

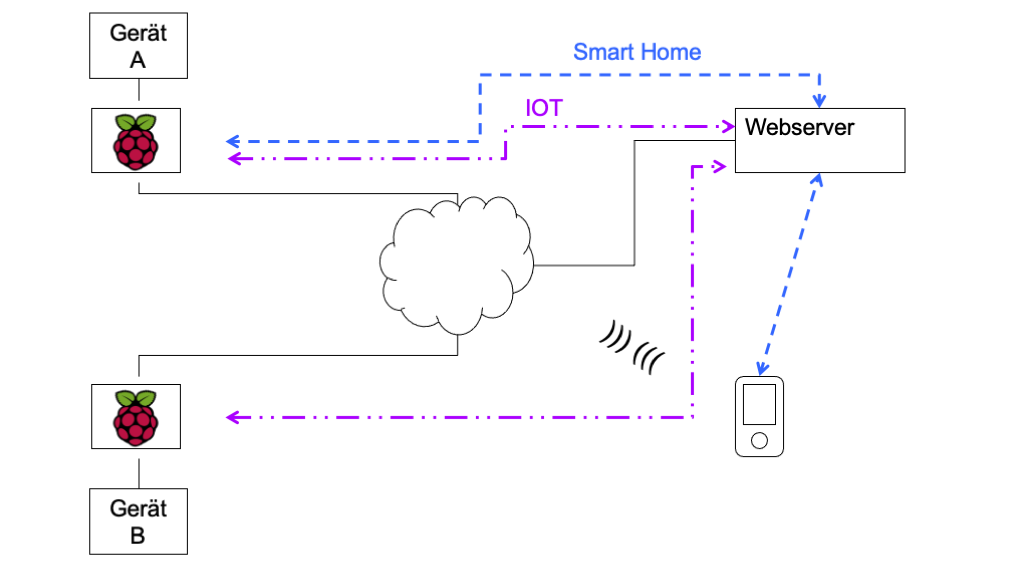

Das grundsätzliche Konzept in der Umsetzung für Smart Home Szenarien ist in Abb. 4 skizziert.

Abb. 4: Grundsätzliche Topologie mit zwei IoT-Geräten, die über einen Webserver kommunizieren.

Vorteile

Der Vorteil bei diesem Konzept ist, dass sich damit äußerst robuste Gesamtsystem aufbauen lassen. IoT-Device, Datenabruf und Verarbeitung der Daten sind asynchron freilaufende Prozesse, die getrennt entwickelt und getrennt getestet werden können, insbesondere dann, wenn man sich auf einfache Schnittstellen (https als Kommunikationsprotokoll auf der Anwendungsebene (ISO/OSI Ebene 7), REST als Anwendungsbezogene Kommunikationsschnittstelle)) beschränkt. Braucht man mehr Ausfallsicherheit, werden Komponenten einfach dupliziert und damit der „single point of failure“ vermieden.

Implementierungs-Beispiele

Imkerei und Bienenhaltung

Im Projekt Biene40 (http://bieneviernull.de , Projektförderung seit März 2021) implementieren wir das Konzept des hohlen Baumstamms wie in Abb. 5. Über verschieden Daten-Kommunikationswege gelangen Temperaturdaten aus Bienenstöcken auf eine Austauschplattform und werden dort mit anderen Daten z.B. aus Wetterdatenbanken angereichert.

Abb. 5: Eine konkrete Implementierung des Konzepts des hohlen Baumstamms: Der Weg der Temperaturdaten aus Bienenstöcken auf den Internetserver

Naturbeobachtung

Die Heinz-Sielmann-Stiftung finanzierte in 2017 die Entwicklung von Prototypen für die Beobachtung von Höhlenbrütern über das Internet. Die Topologie in Abb. 6 zeigt einen Aufbau, der ähnlich für jede Webcam aussehen sollte. Wichtig ist, dass die Bilder auf einem Internetserver abgelegt werden und kein Zugriff von Außen auf die Kamera erfolgt.

Abb. 6: Eine konkrete Implementierung des Konzepts des hohlen Baumstamms: Bilder aus einem Meisenkasten werden regelmäßg auf einen Internetserver geschoben „Webcam“

IT-Sicherheitsmaßnahmen

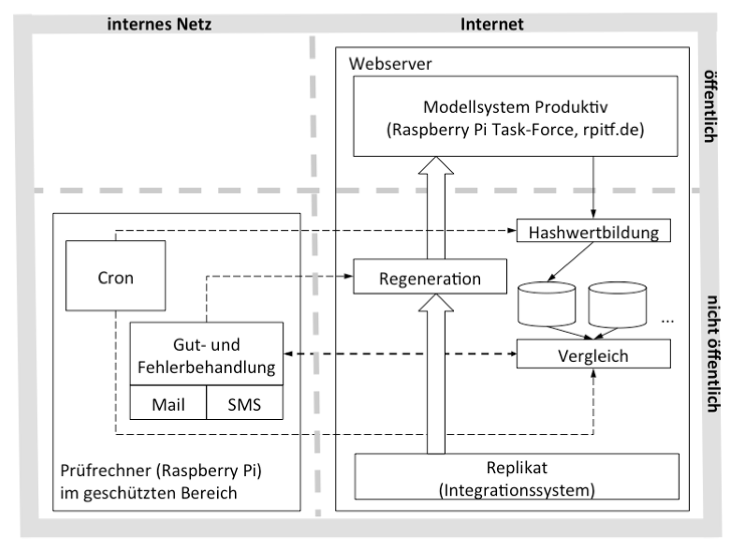

In 2017 entwickelten Wirtschaftsinformatiker an der Hochschule Niederrhein eine Demontrator, der automatisiert die Wiederherstellung eine korrumpierten Webseite – im Versuch ein Dokuwiki-System – übernahm (Abb. 7)

Abb. 7: Konzept für die Erhöhung von Datenintegrität in Weblogs durch Datenreplikation

Quellen

Steffens, Bernhard; Brell, Claus (2017) Einfache Mechanismen für die Sicherheit von Webanwendungen in KMU unter Berücksichtigung von Personalstrukturen. Vortrag, Juni 2017 Universität Hagen, 4. Forschungstag IT-Sicherheit Link zum Programm des 4. Forschungstages IT-Sicherheit